Home » Zorg dat phishing geen vat heeft op je medewerkers

maandag 2 november 2020

Succesvolle hacks nog steeds (te) vaak het gevolg van een phishingaanval

Dat phishingaanvallen gevaarlijk zijn, is geen nieuws. Maar dat maakt aandacht voor het probleem niet minder urgent. Cybercriminelen hebben in de loop der jaren hun aanvalstactieken geprofessionaliseerd en kunnen met steeds minder moeite grootschalige aanvallen opzetten. Hun tactieken zijn daarbij steeds sluwer geworden en zelfs voor experts moeilijk te herkennen. Verschillende recente onderzoeken van onder andere Verizon, stellen dat succesvolle hacks meestal het gevolg zijn van een phishingaanval. Dat betekent dat phishing ook dit jaar – ondanks het groeiende aanbod aan anti-phishingoplossingen – een groter probleem is dan ooit. En dat is opmerkelijk.

Bewustzijn verhogen

Veel bedrijven worstelen met de technische aspecten van cybersecurity en security-experts zijn schaars en kostbaar. Dat maakt het begrijpelijk dat zoveel organisaties nog steeds moeite hebben om hun basisbeveiliging op orde te krijgen.

Maar het trainen van de alertheid van je werknemers is daarentegen een oplossing die voor iedereen begrijpelijk is, en ook nog eens enorm (kosten-)effectief. Kortom, de meeste bedrijven kunnen met gemak hun weerbaarheid versterken door het bewustzijn van hun medewerkers met regelmaat te trainen.

Wat maakt anti-phishingtraining zo belangrijk? De feiten nog eens op een rij

De frequentie van aanvallen varieert van branche tot branche, maar 88% van de organisaties wereldwijd heeft in 2019 een phishingpoging meegemaakt (DBIR, Verizon) en in 55% van de gevallen was de aanval succesvol. Een opvallende uitschieter zijn de Verenigde Staten. Daar waren 65% van de aanvallen succesvol.

Verreweg de meeste aanvallers maken gebruik van e-mail (96%), een handjevol probeert het via malafide websites (3%) en een enkeling grijpt naar de telefoon.

Het moge duidelijk zijn; het is belangrijk om je medewerkers alert te maken en te houden op phishingpogingen en dan vooral via e-mail.

5 basisregels om morgen te delen met je medewerkers

Wees extra alert op teksten die inspelen op je emotie. Woorden als urgent, met spoed, attentie, verzoek, belangrijk, betaling, genoodzaakt, zijn zogenaamde ‘red flags’.

Bekruipt je het gevoel dat er iets niet klopt? Controleer dan het e-mailadres van afzender, voordat je ergens op klikt of informatie doorgeeft. Zeker als de afzender een vertrouwd merk is of een bekende en/of een leidinggevende. Dat doe je door gewoon over de afzender te ‘hoveren’, oftewel je muis over het e-mailadres te bewegen.

Pas op voor URL-omleidingen achter linkjes in e-mails. De link beschrijving kan misleidend zijn. Controleer dus ook URL’s in e-mails door te hoveren. Twijfel je? Klik dan nergens op!

Sta je op het punt je gegevens in te voeren op een website, verzeker jezelf dan dat de website van de juiste bron komt en beveiligd is. Check het sleuteltje links in de adres balk.

Tot slot; echte merken en professionals vragen je nooit om gevoelige, persoonlijke informatie te delen. Krijg je toch zo’n verzoek, neem dan direct contact op met het bedrijf of de persoon in kwestie om het verzoek te toetsen.

Als je als werkgever regelmatig hamert op deze basisregels, dan kom je al een heel eind. De herhaling blijft belangrijk omdat het verslappen van aandacht nou eenmaal menselijk is. Hackers weten dat en zorgen dat ze precies op het juiste moment je aandacht proberen te grijpen. Bijvoorbeeld door in te spelen op de actualiteit met coronagerelateerde berichten, of complottheorieën.

Zorg voor regelmatige phishingtesten

Omdat je iedereen op een onbewaakt moment wilt kunnen toetsen, inclusief jezelf, is het verreweg het beste om phishingtesten uit te laten voeren door een externe partij. Dan borg je de regelmaat en profiteer je van de rapporten die jou en je medewerkers inzicht geven in hun prestaties. Het is ook helemaal niet erg om er een spelelement aan toe te voegen, zeker waar dat de aandacht voor eventuele phishingmails verder verhoogd.

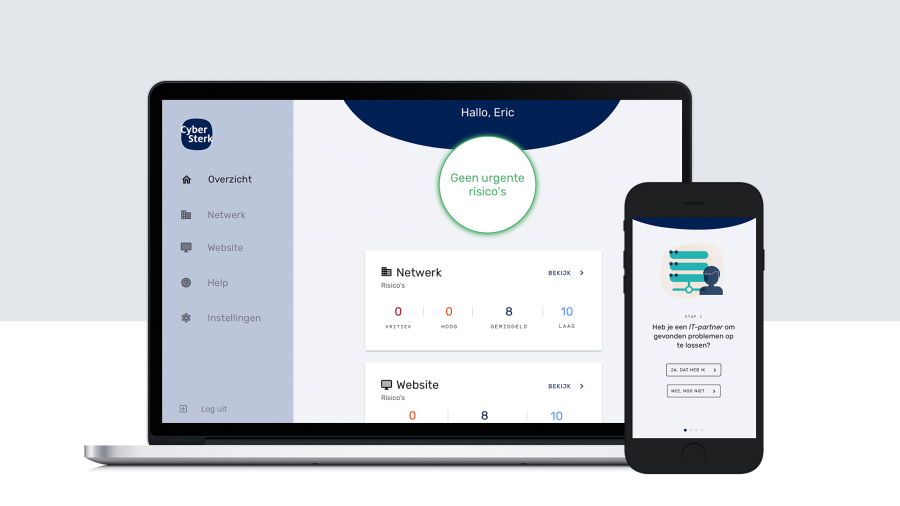

Hoe staat het nou echt met de veiligheid van je bedrijf?